この記事を読んでいるなら、おめでとうございます! Webトラフィック用の標準のオープンネットワークポートであるポート80および443を使用して、インターネット上の別のサーバーと正常に対話しています。これらのポートがサーバーで閉じられていると、この記事を読むことができなくなります。ポートを閉じると、ネットワーク(およびサーバー)がハッカーから保護されます。

ウェブポートは開いている可能性がありますが、ホームルーターのポートは開いてはいけません。これにより、悪意のあるハッカーが穴を開けることになります。ただし、ポートフォワーディングを使用して、インターネット経由でデバイスへのアクセスを許可する必要がある場合があります。ポートフォワーディングの詳細については、次のことを知っておく必要があります。

ポートフォワーディングとは

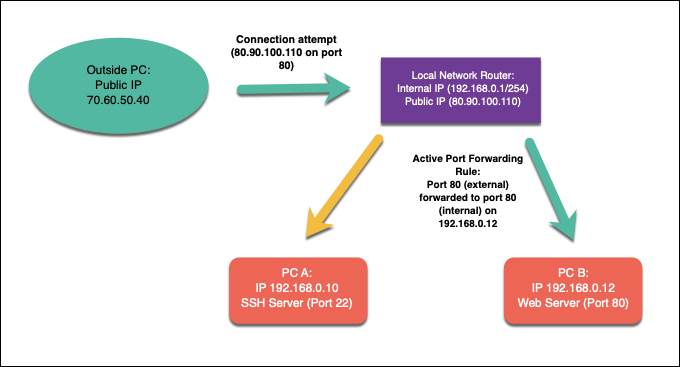

ポート転送は、接続の試行をオンラインデバイスからローカルネットワーク上の特定のデバイスに転送するローカルネットワークルーター上のプロセスです。これは、ネットワーク上のデバイスの正しいポートとIPアドレスに対して行われた接続試行と一致するネットワークルーターのポート転送ルールのおかげです。

ローカルネットワークには、単一のパブリックIPアドレスがある場合があります。ただし、内部ネットワーク上の各デバイスには独自の内部IPがあります。ポート転送は、これらの外部要求をA(パブリックIPと外部ポート)からB(ネットワーク上のデバイスの要求されたポートとローカルIPアドレス)にリンクします。

これが役立つ理由を説明するために、ホームネットワークが中世の要塞に少し似ていると想像してみましょう。あなたは壁の向こう側を見渡すことができますが、他の人はあなたの防御を覗き込んだり破ったりすることはできません。あなたは攻撃から安全です。

統合されたネットワークファイアウォールのおかげで、ネットワークは同じ位置にあります。ウェブサイトやゲームサーバーなどの他のオンラインサービスにアクセスすることはできますが、他のインターネットユーザーはその見返りにデバイスにアクセスすることはできません。ファイアウォールが外部接続からのネットワーク侵害の試みを積極的にブロックするため、跳ね橋が上がります。

ただし、このレベルの保護が望ましくない場合もあります。ホームネットワーク(ラズベリーパイを使用する など)でサーバーを実行する場合は、外部接続が必要です。

セキュリティを損なうことなくこれらの外部リクエストを特定のデバイスに転送できるため、ここでポート転送が役立ちます。

たとえば、内部IPアドレスが192.168.1.12で、パブリックIPアドレスが80.80.100.110のデバイスでローカルウェブサーバーを実行しています。ポート転送ルールのおかげで、ポート80(80.90.100.110:80)への外部リクエストが許可され、トラフィックはポート80に転送されます。 on 192.168.1.12。

これを行うには、ポート転送を許可するようにネットワークを構成してから、ネットワークルーターで適切なポート転送ルールを作成する必要があります。トラフィックを許可するために、Windowsファイアウォール を含むネットワーク上の他のファイアウォールを構成する必要がある場合もあります。

UPnP(自動ポート転送)を避ける必要がある理由

ローカルネットワークでポート転送を設定することは、上級ユーザーにとっては難しいことではありませんが、初心者にとってはあらゆる種類の問題を引き起こす可能性があります。この問題を克服するために、ネットワークデバイスメーカーは、UPnP(またはユニバーサルプラグアンドプレイ)と呼ばれるポート転送用の自動システムを作成しました。

背後にある考え方UPnPは、インターネットベースのアプリとデバイスがルーター上にポート転送ルールを自動的に作成して外部トラフィックを許可できるようにするためのものでした(現在もそうです)。たとえば、UPnPは、ルーター設定でアクセスを手動で構成しなくても、ゲームサーバーを実行しているデバイスのポートを自動的に開き、トラフィックを転送できます。

コンセプトは素晴らしく、しかし悲しいことに、実行には欠陥があります—極端に危険ではないにしても。 UPnPは、ネットワーク上で実行されているアプリやサービスが安全であると自動的に想定するため、マルウェアの夢です。 UPnPはウェブサイトをハッキングします は、今日でもネットワークルーターに容易に含まれる不安の数を明らかにします。

セキュリティの観点から、次のことが最善です。注意してください。ネットワークセキュリティを危険にさらすのではなく、自動ポート転送にUPnPを使用しないでください(可能であれば、完全に無効にしてください)。代わりに、信頼でき、既知の脆弱性がないアプリとサービスの手動ポート転送ルールのみを作成する必要があります。

ネットワークでポート転送を設定する方法

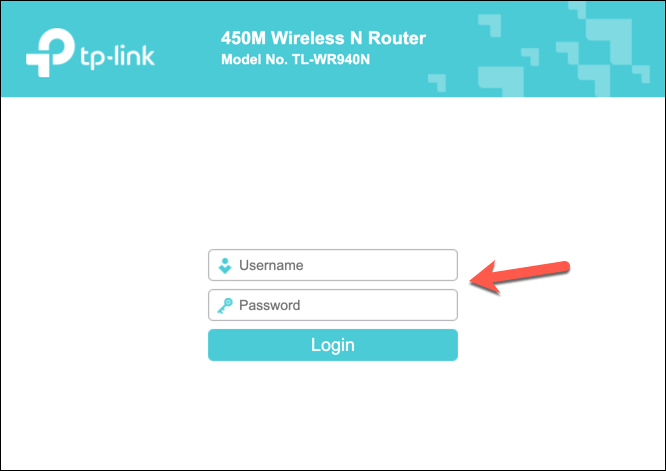

UPnPを回避していて、ポート転送を手動で設定したい場合は、通常、ルーターのWeb管理ページから設定できます。これにアクセスする方法がわからない場合は、通常、ルーターの下部にあるか、ルーターのドキュメントマニュアルに記載されている情報を見つけることができます。

に接続できます。ルーターのデフォルトゲートウェイアドレスを使用するルーターの管理ページ。これは通常、192.168.0.1または同様のバリエーションです。このアドレスをWebブラウザのアドレスバーに入力します。また、ルーターに付属のユーザー名とパスワード(adminなど)を使用して認証する必要があります。

DHCP予約を使用した静的IPアドレスの構成

ほとんどのローカルネットワークは、動的IP割り当てを使用して、接続するデバイスに一時IPアドレスを割り当てます。一定時間後、IPアドレスが更新されます。これらの一時IPアドレスはリサイクルされて他の場所で使用される可能性があり、デバイスには異なるローカルIPアドレスが割り当てられている可能性があります。

ただし、ポート転送では、ローカルデバイスに使用されるIPアドレスが同じである必要があります。 静的IPアドレスを割り当てる は手動で行うことができますが、ほとんどのネットワークルーターでは、DHCP予約を使用して、ルーターの設定ページで特定のデバイスに静的IPアドレスの割り当てを割り当てることができます。

残念ながら、各ルーターの製造元は異なり、以下のスクリーンショット(TP-Linkルーターを使用して作成)に示されている手順は、ルーターと一致しない場合があります。その場合は、ルーターのドキュメントを調べてサポートを強化する必要があるかもしれません。

まず、ウェブブラウザを使用してネットワークルーターのウェブ管理ページにアクセスし、ルーターの管理者のユーザー名とパスワードを使用して認証します。サインインしたら、ルーターのDHCP設定領域にアクセスします。

すでに接続されているローカルデバイスをスキャンして(必要な割り当てルールを自動入力するため)、または静的IPを割り当てるデバイスに特定のMACアドレス を提供する必要がある場合があります。正しいMACアドレスと使用するIPアドレスを使用してルールを作成し、エントリを保存します。

新しいポート転送ルールの作成

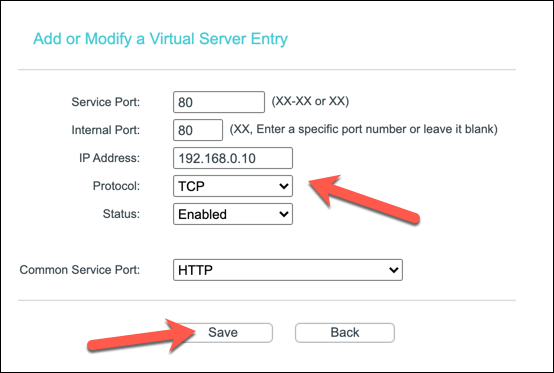

デバイスに静的IP(手動で設定するか、DHCP割り当て設定で予約済み)がある場合は、移動してポート転送ルールを作成できます。この条件は異なる場合があります。たとえば、一部のTP-Linkルーターはこの機能を仮想サーバーと呼びますが、Ciscoルーターは標準名(ポート転送)で呼びます。

ルーターのWeb管理ページの正しいメニューで、新しいポート転送ルールを作成します。このルールでは、外部ユーザーが接続する外部ポート(またはポート範囲)が必要になります。このポートはパブリックIPアドレスにリンクされています(例:パブリックIP 80.80.30.10のポート80)。

また、トラフィックを外部ポートから転送する内部ポートを決定する必要があります。これは、同じポートまたは代替ポート(トラフィックの目的を隠すため)である可能性があります。また、ローカルデバイスの静的IPアドレス(例:192.168.0.10)と使用中のポートプロトコル(例:TCPまたはUDP)を指定する必要があります。

ルーターによっては、サービスタイプを選択して、必要なルールデータを自動的に入力できる場合があります(例:ポート80の場合はHTTP、ポートの場合はHTTPS443)。ルールを設定したら、ルールを保存して変更を適用します。

追加の手順

ネットワークルーターは、ファイアウォールルールに変更を自動的に適用する必要があります。 。開いているポートに対して行われた外部接続の試行は、作成したルールを使用して内部デバイスに転送する必要がありますが、複数のポートまたはポート範囲を使用するサービスには追加のルールを作成する必要がある場合があります。

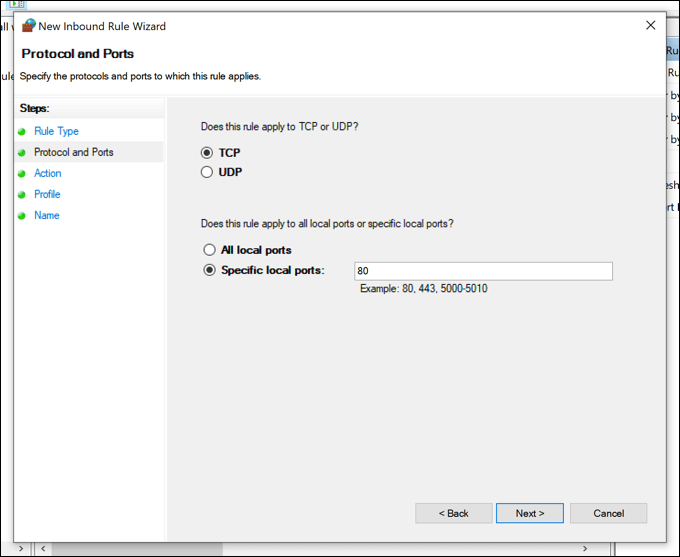

問題が発生した場合は、トラフィックが通過できるように、PCまたはMacのソフトウェアファイアウォール(Windowsファイアウォールを含む)にファイアウォールルールを追加することも検討する必要があります。たとえば、Windowsファイアウォールは通常、外部接続を許可しないため、Windowsの[設定]メニューでこれを構成する必要がある場合があります。

Windowsファイアウォールが問題を引き起こしている場合は、一時的に無効にする 調査する。ただし、セキュリティ上のリスクがあるため、問題のトラブルシューティング後にWindowsファイアウォールを再度有効にすることをお勧めします。これにより、考えられるハッキングの試み に対する保護が強化されます。

セキュリティ保護ホームネットワーク

ポートフォワーディングの設定方法を学びましたが、リスクを忘れないでください。開いたポートごとに、ルーターのファイアウォールを越えてポートスキャンツール が見つけて悪用できる別の穴が追加されます。特定のアプリやサービスのポートを開く必要がある場合は、侵害される可能性のある巨大なポート範囲ではなく、個々のポートに制限するようにしてください。

ホームネットワークが心配な場合は、次のことができます。ネットワークセキュリティをサードパーティのファイアウォールを追加する 向上させます。これは、PCまたはMacにインストールされたソフトウェアファイアウォール、またはすべてのデバイスを一度に保護するためにネットワークルーターに接続されたFirewallaゴールド のような24時間年中無休のハードウェアファイアウォールである可能性があります。

<!-AIコンテンツ終了1->