ITプロとして、私は従業員のコンピュータと電子メールを定期的に監視しています。それは、管理目的とセキュリティのための作業環境において不可欠です。たとえば、電子メールを監視すると、ウィルスやスパイウェアを含む可能性のある添付ファイルをブロックできます。私がユーザーのコンピュータに接続し、自分のコンピュータで直接作業する必要があるのは、問題を解決することだけです。

しかし、そうしてはいけないときに監視されていると感じたら、あなたが正しいかどうかを判断するのに使うことができるちょっとしたトリックです。まず、誰かのコンピュータを監視するということは、自分のコンピュータ上で行っていることすべてをリアルタイムで見ることができるということです。ポルノサイトをブロックしたり、添付ファイルを削除したり、受信トレイに到着する前にスパムをブロックしたりすることは、実際には監視されていませんが、フィルタリングに似ています。あなたが監視されていると思うなら、あなたは彼らがあなたがコンピュータ上で何事をしても見ることができると仮定しなければなりません。また、すべてを記録しているソフトウェアを実際に見つけることができないとします。企業環境では、コンピュータはカスタマイズされ、再構成されているため、ハッカーでなければ何も検出できません。

コンピュータの監視

これで、あなたがまだあなたのことを監視していると思っている場合は、ここにあなたができることがあります!誰かがあなたのコンピュータにログインできる最も簡単で簡単な方法は、リモートデスクトップを使うことです。良いことは、誰かがコンソールにログインしている間にWindowsが複数の同時接続をサポートしていないことです(これについてのハックがありますが、私は心配しません)。つまり、XP、7またはWindows 8のコンピュータにログインしていて、誰かがWindowsの内蔵デスクトップ機能を使用して接続すると、画面がロックされ、それは誰が接続されているかを教えてくれます。

なぜそれが有用なのですか?これは、誰かがあなたのセッションに気づかずに接続したり、画面が引き継がれたりするために、サードパーティのソフトウェアを使用しているという意味で便利です。しかし、2014年には誰もそれほど明白になることはなく、第三者ソフトウェアのステルスソフトウェアを検出するのはずっと難しくなっています。

サードパーティのソフトウェアを探しているリモートコントロールソフトウェアや仮想ネットワークコンピューティング(VNC)ソフトウェアとして、私たちはゼロから始めなければなりません。通常、このタイプのソフトウェアをあなたのコンピュータにインストールすると、そこにいなくてもコンピュータを再起動する必要があります。

次に、スタートメニュー - すべてのプログラムをチェックインする必要があります。 >VNC、RealVNC、TightVNC、UltraVNC、LogMeIn、GoToMyPCなどがインストールされているかどうかを確認してください。多くの人は、普通のユーザーがソフトウェアの内容を知らず、単にそれを無視することになるのではないかと疑わしい。これらのプログラムのいずれかがインストールされている場合、プログラムがバックグラウンドでWindowsサービスとして実行されている限り、誰かがあなたのコンピュータに接続できます。

それで3点目になります。通常、上に列挙したプログラムのいずれかがインストールされている場合、タスクバーにアイコンが表示されます。これは、動作するためには常に動作している必要があるためです。

すべてのアイコン(隠れたものまで)を確認し、何が実行されているかを確認します。聞いたことがないものが見つかった場合は、すばらしいGoogle検索を実行して、何がポップアップしているかを確認します。ソフトウェアを監視してタスクバーのアイコンを隠すのはかなり簡単です。そこで何か変わったことがなければ、監視ソフトウェアをインストールしていないわけではありません。

何も表示されない場合

ファイアウォールポートを確認する

また、これらはサードパーティのアプリケーションであるため、異なる通信でWindowsに接続する必要がありますポート。ポートは、単にコンピュータが情報を直接共有する仮想データ接続です。既に知っているように、Windowsにはセキュリティ上の理由から多くの受信ポートをブロックするファイアウォールが組み込まれています。

これらのサードパーティアプリケーションをコンピュータに接続するには、ポートを経由する必要があります。あなたのコンピュータで開いている必要があります。 開始、コントロールパネル、およびWindowsファイアウォールに移動して、開いているポートをすべて確認できます。

ここで、Windowsファイアウォールを介して機能のプログラムを許可するをクリックします。チェックボックスが表示されたプログラムのリストを参照してください。チェックされているものは「開いています」、チェックされていないものまたはリストにないものは「クローズ」です。あなたが慣れていない、またはVNC、リモコンなどと一致するプログラムがあるかどうかを確認し、チェックボックスをオフにしてプログラムをブロックすることができます!

アウトバウンド接続を確認する

残念ながら、これよりも少し複雑です。場合によっては、着信接続がある場合もありますが、多くの場合、コンピュータにインストールされているソフトウェアはサーバーへの発信接続のみを持ちます。 Windowsでは、すべての発信接続が許可されます。つまり、何もブロックされていないことを意味します。すべてのスパイソフトウェアが記録データであり、サーバーに送信する場合、送信接続のみを使用するため、そのファイアウォールリストには表示されません。

そのようなプログラムをキャッチするには私たちはコンピュータからサーバーへのアウトバウンド接続を見なければなりません。私たちがこれをやることができる方法がたくさんあります。私はここで1〜2つ話します。私が以前言ったように、本当にステルスなソフトウェアを扱っているので、今はちょっと複雑になってしまい、簡単に見つからないでしょう。

TCPView

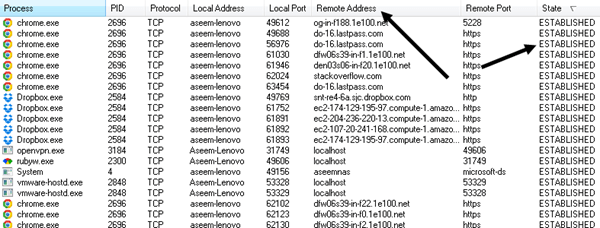

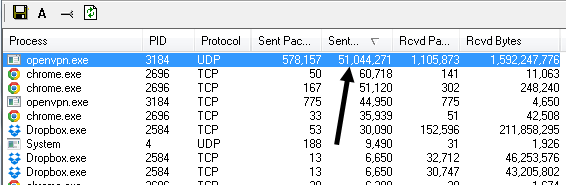

まず、 MicrosoftからTCPView という名前のプログラムこれは非常に小さなファイルで、インストールする必要はなく、単に解凍してTcpviewをダブルクリックするだけです。メインウィンドウはこのようになり、おそらく意味をなさないでしょう。

基本的に、あなたのコンピュータから他のコンピュータへのすべての接続を表示しています。左側にプロセス名が表示されます(Chrome、Dropboxなど)。リモートアドレスと状態>。状態列でソートし、ESTABLISHEDにリストされているすべてのプロセスを確認します。確立されているとは、現在開いている接続があることを意味します。スパイソフトウェアは常にリモートサーバーに接続されているとは限りませんので、このプログラムを開いたままにして、確立された状態で表示される新しいプロセスを監視することをお勧めします。

これを行うには、その名前を認識できないプロセスにそのリストをフィルタリングします。 ChromeとDropboxは問題なく、アラームの原因はありませんが、openvpn.exeとrubyw.exeは何ですか?私の場合、私はVPNを使ってインターネットに接続するので、それらのプロセスは私のVPNサービス用です。しかし、あなたはそれらのサービスをGoogleだけで手に入れて、それをすぐに理解することができます。 VPNソフトウェアはスパイソフトウェアではないので、そこに心配はありません。プロセスを検索すると、検索結果を見るだけで、安全であるかどうかをすぐに知ることができます。

チェックしたいもう一つの項目は、送信済みバイトなどを送信します。送信済みバイトで並べ替えると、どのプロセスがコンピュータから最も多くのデータを送信しているかを即座に確認できます。誰かがあなたのコンピュータを監視している場合、データはどこにでも送信されなければならないので、プロセスが非常にうまく隠されていなければ、ここにその情報が表示されます。

Process Explorer

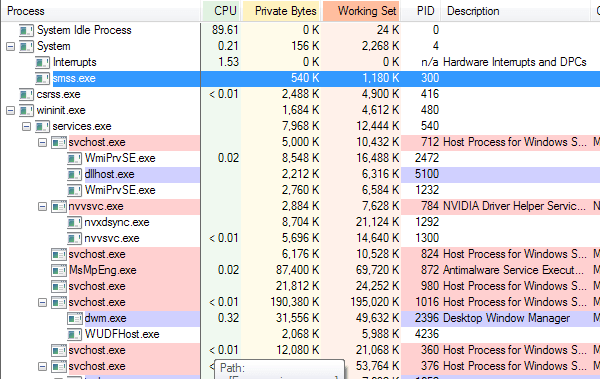

コンピュータ上で実行されているすべてのプロセスを見つけるために使用できる別のプログラムは、Microsoftのプロセスエクスプローラ です。

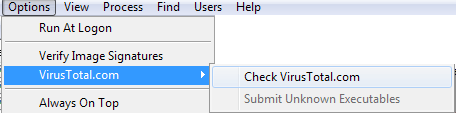

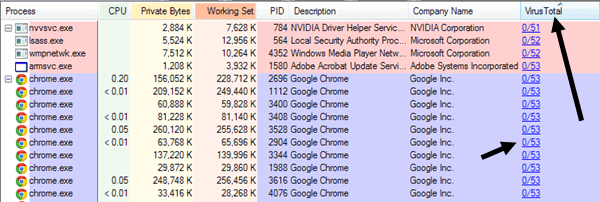

プロセスを実行すると、すべての単一プロセスや親プロセス内で実行されている子プロセスについての情報がたくさん表示されます。 ExplorerはVirusTotalと接続し、プロセスがマルウェアとして検出されたかどうかを即座に伝えることができるので、非常に素晴らしいです。これを行うには、オプション、VirusTotal.comをクリックしてからVirusTotal.comを確認をクリックします。

/ p>

これを実行すると、多くのプロセスの最後のスキャン検出率を示す新しい列が表示されます。すべてのプロセスの価値を得ることはできませんが、それは何もないよりも優れています。スコアのないものについては、Googleのプロセスを手動で検索してください。スコアのあるものは0 / XXと言ってほしい。それが0でない場合は、Googleのプロセスに進むか、そのプロセスのVirusTotalウェブサイトに移動する番号をクリックしてください。

また、会社名でリストをソートする傾向があり、会社がリストされていないプロセスであれば、私はGoogleでチェックします。ただし、これらのプログラムでも、すべてのプロセスが表示されない場合があります。ルートキット

ルートキットと呼ばれるクラスのステルスプログラムもあります。上記の2つのプログラムは見ることさえできません。この場合、上記のすべてのプロセスをチェックする際に何も疑わしいものが見つからなければ、より堅牢なツールを試す必要があります。

他の優れたanti-rootkitツールは、Malwarebytes Anti-Rootkit Beta です。

インストールすることをおすすめします。これらのツールを実行して実行します。彼らが何かを見つけたら、彼らが示唆したものを削除または削除してください。また、アンチマルウェアとアンチウイルスソフトウェアをインストールする必要があります。人々が使用するこれらのステルスプログラムの多くは、マルウェア/ウィルスとみなされるため、適切なソフトウェアを実行すると削除されます。何かが検出された場合は、ソフトウェアを監視しているかどうかを確認できるようにGoogleに確認してください。

メールとamp; Webサイトの監視

あなたの電子メールが監視されているかどうかを確認することも複雑ですが、この記事では簡単なことを続けます。 Outlookやコンピュータ上の電子メールクライアントから電子メールを送信するときは、必ず電子メールサーバーに接続する必要があります。今すぐ直接接続することも、プロキシサーバーと呼ばれるものを介して接続することもできます。プロキシサーバーはリクエストを受け取り、変更したり、チェックしたり、別のサーバーに転送したりします。

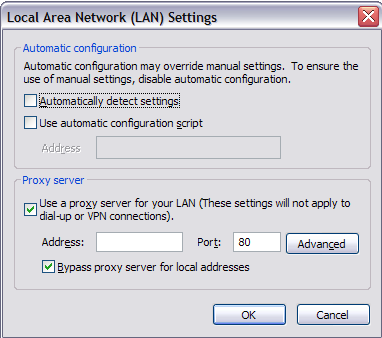

あなたがアクセスしたWebサイトやあなたが書いた電子メールを保存して後で見ることができるよりも、電子メールまたはWebブラウジング用のプロキシサーバーを使用することができます。両方とここでどのようにチェックすることができます。 IEの場合は、[ツール]、[インターネットオプション]の順にクリックします。 [接続]タブをクリックし、[LANの設定]を選択します。

ボックスにチェックが入っていて、ポート番号のあるローカルIPアドレスがある場合は、ローカルサーバーを経由してからWebサーバーに到達することを意味します。これは、あなたが最初に訪れたウェブサイトが、アドレスをブロックするか、単にログに記録する何らかの種類のソフトウェアを実行している別のサーバーを経由することを意味します。あなたが訪問しているサイトがアドレスバーのSSL(HTTPS)を使用している場合は、コンピュータからリモートサーバーに送信されるすべてのものが暗号化されていることになります。たとえあなたの会社がその間にデータをキャプチャしていたとしても、それは暗号化されます。あなたのコンピュータにスパイソフトウェアがインストールされていれば、それはキーストロークをキャプチャすることができるので、あなたがその安全なサイトに入力したものをキャプチャすることができるので、幾分安全です。

ボックスにチェックが入っていて、ポート番号のあるローカルIPアドレスがある場合は、ローカルサーバーを経由してからWebサーバーに到達することを意味します。これは、あなたが最初に訪れたウェブサイトが、アドレスをブロックするか、単にログに記録する何らかの種類のソフトウェアを実行している別のサーバーを経由することを意味します。あなたが訪問しているサイトがアドレスバーのSSL(HTTPS)を使用している場合は、コンピュータからリモートサーバーに送信されるすべてのものが暗号化されていることになります。たとえあなたの会社がその間にデータをキャプチャしていたとしても、それは暗号化されます。あなたのコンピュータにスパイソフトウェアがインストールされていれば、それはキーストロークをキャプチャすることができるので、あなたがその安全なサイトに入力したものをキャプチャすることができるので、幾分安全です。

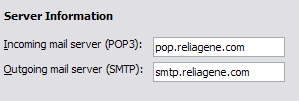

POPおよびSMTPメールサーバーのローカルIPアドレス。 Outlookをチェックインするには、[ツール]、[メールアカウント]に移動して[変更]または[プロパティ]をクリックし、POPサーバーとSMTPサーバーの値を見つけます。残念ながら、企業環境では、電子メールサーバーはおそらくローカルなので、プロキシ経由ではない場合でも、確実に監視されています。

オフィスでは電子メールやウェブサイトの閲覧には常に注意が必要です。セキュリティを突破しようとすると、システムをバイパスしていることがわかっても、困ってしまうかもしれません! ITの人々はそれが好きではない、私は経験からあなたを伝えることができます!しかし、あなたのウェブブラウジングと電子メールの活動を保護したいのであれば、プライベートインターネットアクセスのようなVPNを使うことが最善の方法です。

これは、コンピュータにソフトウェアをインストールする必要があります。最初の場所。しかし、もしあなたができるならば、ローカルのスパイソフトウェアがインストールされていない限り、あなたのブラウザで何をしているのか誰も見ることができません!キーストロークなどを記録することができるので、ローカルにインストールされたスパイソフトウェアからあなたの活動を隠すことはできませんので、上記の指示に従うように最善を尽くし、監視プログラムを無効にしてください。ご不明な点がございましたら、お気軽にコメントしてください。お楽しみください!