この特定のハッキング方法は、Microsoft Vistaがベンダーにすべてのコンピュータードライバーのデジタル署名を要求する前に、2006年より前に関連性が高まりました。カーネルパッチ保護(KPP)により、マルウェア作成者は攻撃方法を変更し、2018年にようやくZacinloの広告詐欺操作 でルートキットが再び脚光を浴びました。

2006年以前のルートキットはすべて、特にオペレーティングシステムベースでした。 DetrahereマルウェアファミリのルートキットであるZacinloの状況は、ファームウェアベースのルートキットという形でさらに危険なものをもたらしました。とにかく、ルートキットは、毎年見られるすべてのマルウェアの出力の約1%にすぎません。

それでも、危険性があるため、システムに既に侵入している可能性のあるルートキットの検出方法を理解することは賢明です。

Windows 10でのルートキットの検出(In -Depth)

Zacinloは実際には、Windows 10プラットフォームを対象に発見されるまで、ほぼ6年間使用されていました。ルートキットコンポーネントは高度に設定可能で、その機能にとって危険と思われるプロセスから自身を保護し、SSL通信を傍受および復号化することができました。

すべての設定データを暗号化してWindowsレジストリに保存し、 Windowsがシャットダウンしている間に、別の名前を使用してメモリからディスクに自分自身を書き換え、そのレジストリキーを更新します。これにより、標準のウイルス対策ソフトウェアによる検出を回避できました。

<!-In_content_1 all:[300x250] / dfp:[640x360]->

これは、標準のウイルス対策ソフトウェアまたはマルウェア対策ソフトウェアではルートキットを検出するには不十分であることを示しています。ただし、ルートキット攻撃の疑いを警告する上位のマルウェア対策プログラムがいくつかあります。

優れたウイルス対策ソフトウェアの5つの重要な属性

今日の主要なウイルス対策プログラムのほとんどは、ルートキットを検出するためのこれら5つの注目すべき方法すべてを実行します。

ルートキットスキャンの実行

ルートキットスキャンは、ルートキットの感染を検出するための最良の試みです。ほとんどの場合、オペレーティングシステムはそれ自体でルートキットを識別することを信頼できず、その存在を判断するための課題を提示します。ルートキットはマスタースパイであり、ほぼすべてのターンでトラックを覆い、平凡な場所に隠れたままになる可能性があります。

ルートキットウイルス攻撃がマシンで発生した疑いがある場合、検出のための優れた戦略はコンピューターの電源を切り、既知のクリーンシステムからスキャンを実行します。マシン内でルートキットを見つける確実な方法は、メモリダンプ分析を使用することです。ルートキットは、マシンのメモリで実行するときにシステムに与える命令を隠すことはできません。

WinDbg for Malware Analysis

Microsoft Windowsは、実行に使用できる独自の多機能デバッグツールを提供していますアプリケーション、ドライバー、またはオペレーティングシステム自体のデバッグスキャン。カーネルモードとユーザーモードのコードをデバッグし、クラッシュダンプの分析に役立ち、CPUレジスタを調べます。

一部のWindowsシステムには、WinDbg が既にバンドルされています。 Microsoft Storeからダウンロードする必要があります。 WinDbgプレビュー は、WinDbgの最新バージョンであり、視覚的な操作、ウィンドウの高速化、スクリプトの完成、オリジナルと同じコマンド、拡張機能、ワークフローを提供します。

At最低限、WinDbgを使用してメモリまたはクラッシュダンプ(死のブルースクリーン(BSOD)など)を分析できます。結果から、マルウェア攻撃の指標を探すことができます。プログラムの1つがマルウェアの存在によって妨げられている、または必要以上のメモリを使用していると感じる場合は、作成できます。ダンプファイルを作成し、WinDbgを使用して分析します。

完全なメモリダンプはかなりのディスク領域を占有する可能性があるため、代わりにカーネルモードダンプまたはスモールメモリダンプを実行することをお勧めします。カーネルモードダンプには、クラッシュ時のカーネルによるすべてのメモリ使用量情報が含まれます。 Small Memoryダンプには、ドライバーやカーネルなどのさまざまなシステムに関する基本情報が含まれますが、比較するとごくわずかです。

Small Memoryダンプは、BSODが発生した理由を分析するのに役立ちます。ルートキットの検出には、完全バージョンまたはカーネルバージョンの方が便利です。

カーネルモードダンプファイルの作成

カーネルモードダンプファイルは、次の3つの方法で作成できます。

3番目の選択肢を選択します。

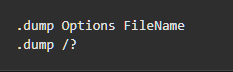

必要なダンプファイルを実行するには、WinDbgのコマンドウィンドウに次のコマンドを入力するだけです。

FileNameをダンプファイルの適切な名前に、「?」をf。 「f」が小文字であることを確認してください。そうでない場合は、異なる種類のダンプファイルを作成します。

デバッガーがそのコースを実行すると(最初のスキャンにはかなりの時間がかかります)、ダンプファイルは

ルートキットの存在を判断するために、揮発性メモリ(RAM)の使用状況など、探しているものを理解するには、経験とテストが必要です。初心者にはお勧めできませんが、ライブシステムでマルウェア発見技術をテストすることは可能です。これを行うには、システムに誤ってライブウイルスを展開しないように、WinDbgの動作に関する専門知識と詳細な知識が必要になります。

私たちの井戸を発見するより安全で初心者に優しい方法があります。隠された敵。

追加のスキャン方法

手動検出および動作分析も、ルートキットを検出するための信頼できる方法です。ルートキットの場所を見つけようとするのは大きな苦痛になる可能性があるため、ルートキット自体をターゲットにする代わりに、ルートキットのような動作を探すことができます。

ダウンロードしたソフトウェアバンドルでルートキットを検索するには、インストール中の詳細またはカスタムインストールオプション。探す必要があるのは、詳細にリストされているなじみのないファイルです。これらのファイルは破棄するか、悪意のあるソフトウェアへの参照をオンラインですばやく検索できます。

ファイアウォールとそのログレポートは、ルートキットを発見する非常に効果的な方法です。ソフトウェアは、ネットワークが精査されているかどうかを通知し、インストールの前に認識できないまたは疑わしいダウンロードを隔離する必要があります。

ルートキットが既にマシン上にあると思われる場合は、ファイアウォールのログレポートに飛び込んで、通常の動作以外を探すことができます。

ファイアウォールログレポートの確認

現在のファイアウォールロギングレポートを確認し、非常に便利なツールであるファイアウォールログフィルタリング機能を備えたIP Traffic Spyのようなオープンソースアプリケーションを作成します。レポートには、攻撃が発生した場合に確認する必要があるものが表示されます。

スタンドアロンの出力フィルタリングファイアウォールを備えた大規模なネットワークの場合、IP Traffic Spyは必要ありません。代わりに、ファイアウォールログを介してネットワーク上のすべてのデバイスとワークステーションへのインバウンドパケットとアウトバウンドパケットを見ることができるはずです。

ホームまたはスモールビジネスの設定に関係なく、モデムを使用できます。 ISPから提供されます。所有している場合は、ファイアウォールログを取得するためのパーソナルファイアウォールまたはルーターが提供されます。同じネットワークに接続されている各デバイスのトラフィックを識別できます。

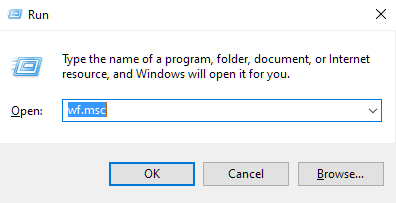

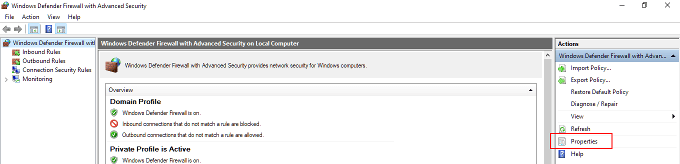

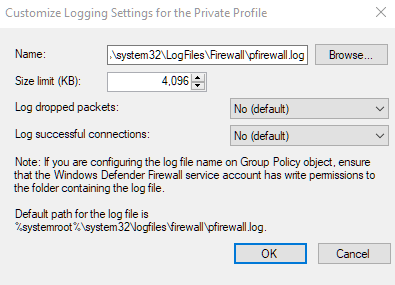

Windowsファイアウォールのログファイルを有効にすることも有益です。デフォルトでは、ログファイルは無効になっています。つまり、情報やデータは書き込まれません。

ログファイル内の異常な内容に注意してください。わずかなシステム障害でも、ルートキットの感染を示している場合があります。あまりにも過酷なものをまったく実行していない場合、またはまったく実行していない場合の過剰なCPUまたは帯域幅の使用に沿った何かが大きな手がかりになります。