インターネットでの子供たちの活動 の監視、不正アクセスに対する保護、セキュリティ問題の改善、インサイダーの脅威の軽減など、Windowsユーザーアクティビティを追跡する理由は多数あります。

追跡について説明します自宅のPC、サーバーネットワークユーザーの追跡、ワークグループなど、さまざまなWindows環境のオプション。

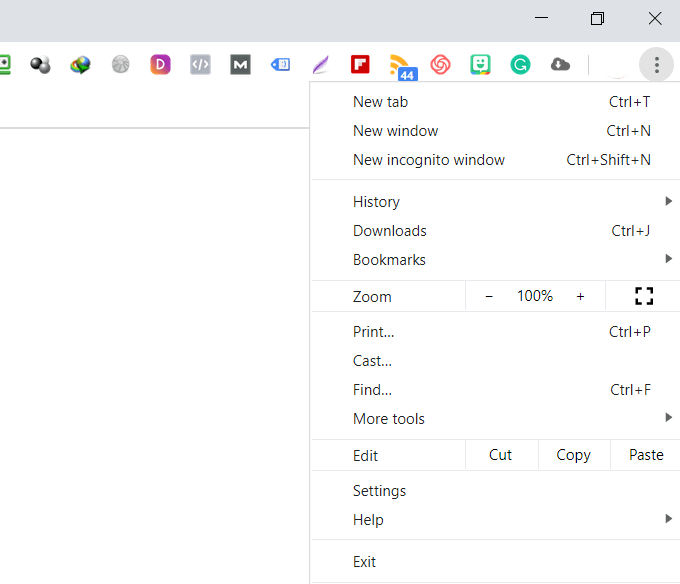

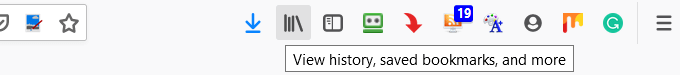

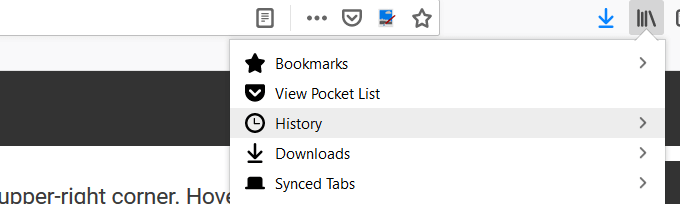

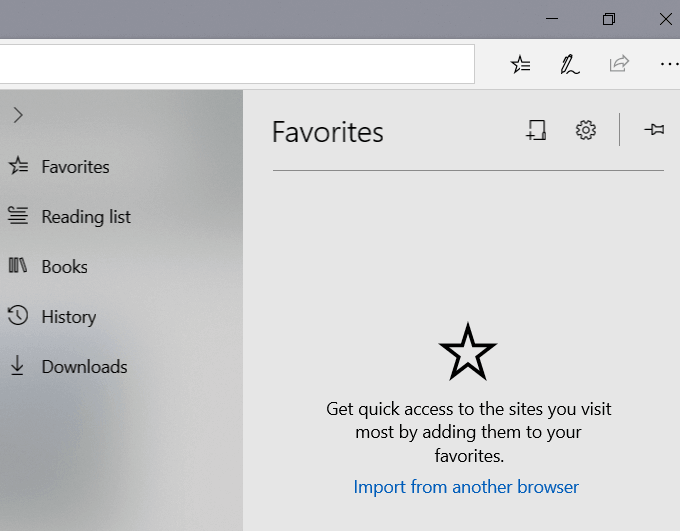

ウェブ履歴を確認

コンピューター上の誰かを知りたい場合お子様が訪問しているときに、ブラウザの履歴からその情報を見つけることができます。ハイテクに精通したユーザーはこの履歴を非表示にする方法を知っているかもしれませんが、確認するのに問題はありません。

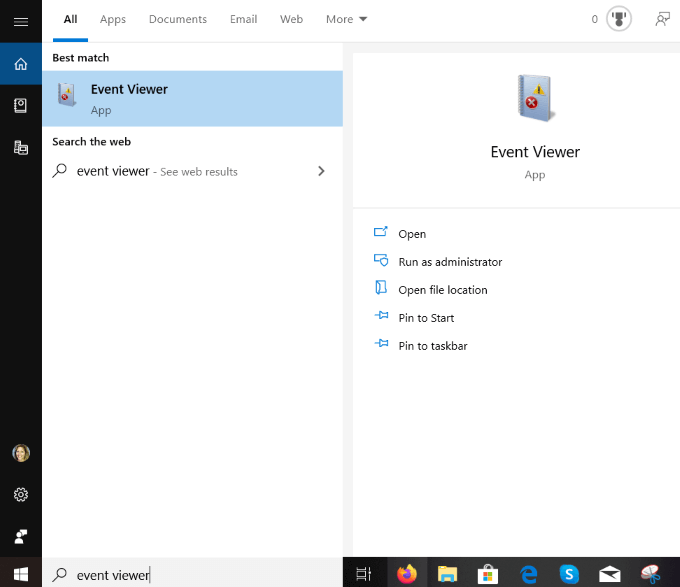

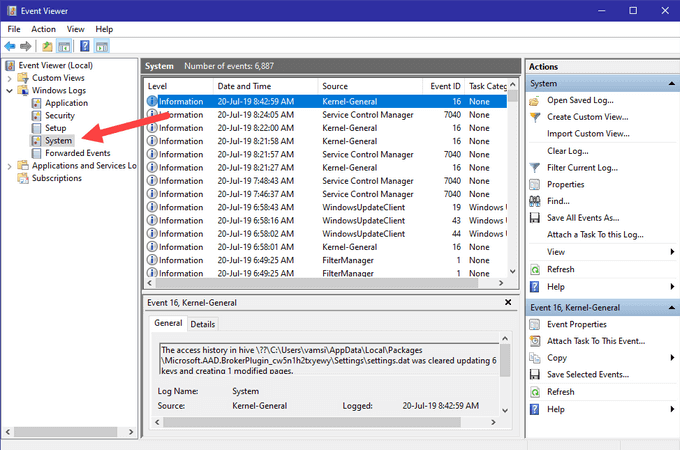

Windowsイベント

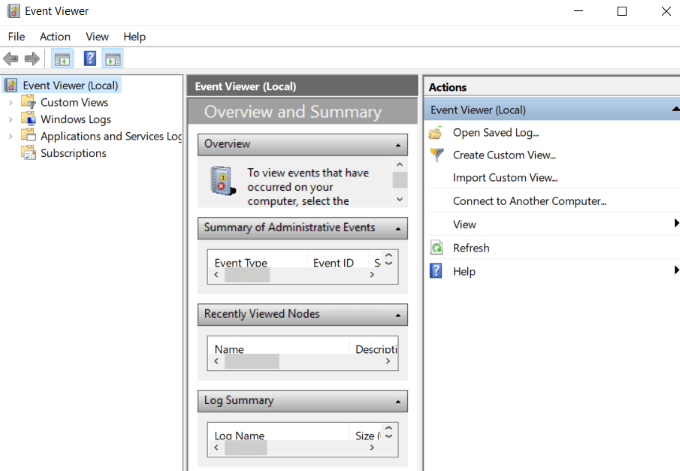

Windowsはコンピューター上のすべてのユーザーアクティビティの追跡 を保持します。他の人があなたのコンピューターを使用しているかどうかを判断する最初のステップは、使用中の時間を特定することです。

Windowsサーバー上の疑わしいアクティビティを識別する方法

複数のWindowsサーバーを備えた環境を実行している場合、セキュリティは不可欠です。疑わしいアクティビティを識別するためのWindowsアクティビティの監査と追跡は、次のような多くの理由で最も重要です。

待つよりも予防策を講じた方がよいインシデントが発生するまで。サーバーに誰がいつログオンしているかを確認するために、堅牢なセキュリティ監視プロセスを用意する必要があります。これにより、Windowsサーバーのセキュリティレポートで疑わしいイベントが識別されます。

<!-In_content_1 all:[300x250] / dfp:[640x360]->

Windowsレポートの注意事項

サーバーの管理者として、ネットワークを保護するために注意すべきイベントがいくつかあります

前述のように、イベントはWindowsのイベントログに記録されます。ネイティブログの主な3つのタイプは次のとおりです。

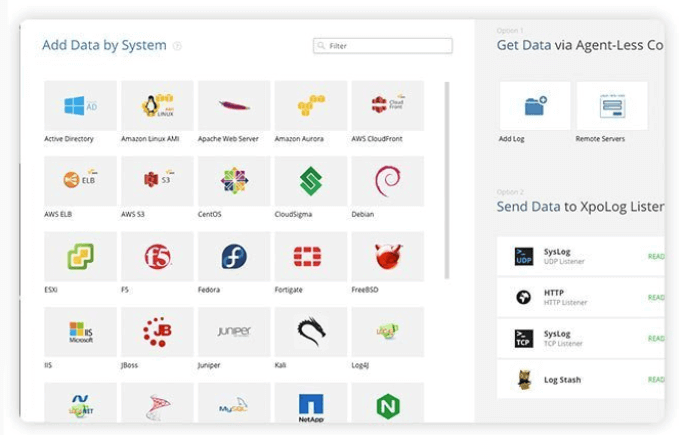

XpoLog7

XpoLog7 は、以下を提供する自動ログ管理ツールです。

基本プランは、1日0.5GBの間無料です。より多くの機能が必要な場合のために、Xpolog7はいくつかの階層型価格設定オプション も提供しています。

ワークグループでユーザーアクティビティを追跡する方法

ワークグループは組織化されたコンピューターネットワークです。これにより、ユーザーはストレージ、ファイル、プリンターを共有できます。

これは、連携して使いやすく、管理しやすい便利な方法です。ただし、適切な管理なしでは、ワークグループのすべての参加者に影響を与える可能性のある潜在的なセキュリティリスクにネットワークを開放しています。

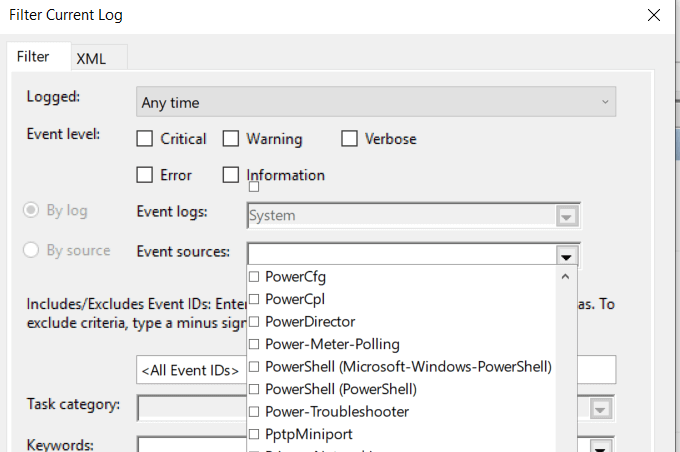

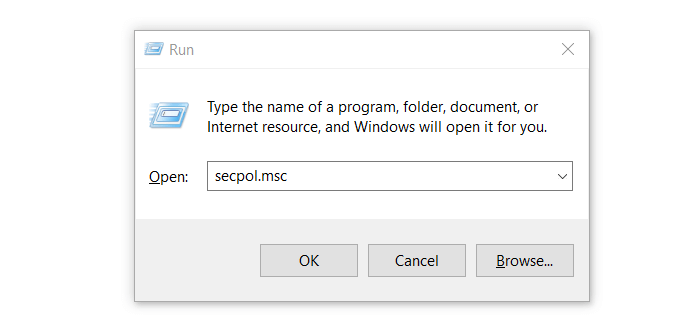

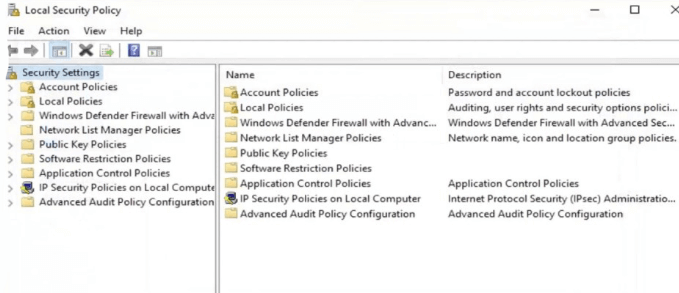

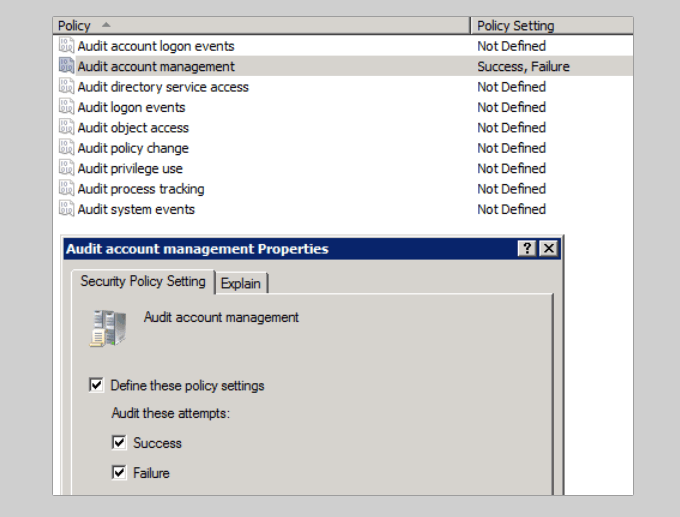

Windows監査ポリシーを使用

以下の手順に従って、ネットワークでワークグループ参加者が何をしているかを追跡します。

これにより、ローカルセキュリティポリシーウィンドウ。

すべてのエントリについて上記の手順を繰り返し、ワークグループ内のユーザーアクティビティを追跡します。ワークグループ内のすべてのコンピューターを適切に保護する必要があることに注意してください。 1台のコンピューターが感染すると、同じネットワークに接続されている他のすべてのコンピューターが危険にさらされます。

キーロガー

キーロガープログラム キーボードアクティビティを監視します入力したすべてのログを保持します。これらは、Windowsユーザーのアクティビティを監視して、誰かがプライバシーを侵害していないかどうかを確認するための効果的な方法です。

キーロガープログラムを使用するほとんどの人は、悪意のある理由でそうしています。このため、マルウェア対策プログラムはそれを隔離する可能性があります。そのため、使用するには検疫を削除する必要があります。

市場にいるかどうかから選択できる無料のキーロガーソフトウェアプログラムがいくつかあります。