ウイルスはより洗練されており、それに対抗するために設計されたセキュリティ機能も進化しています。カーネル モードのハードウェア強制スタック保護も、Windows 11 に備わっている高度な防御機能の 1 つです。

名前は一口に過ぎないかもしれませんが、セキュリティ機能の機能を技術用語で正確に説明しています。しかし、それを平易な英語に訳すと何になるでしょうか?それは必要ですか?調べてみましょう。

スタック バッファ オーバーフローへの緊急コース

ハードウェアによるスタック保護が何を行うかを理解する前に、スタック バッファ オーバーフロー攻撃が何であるかを理解する必要があります。スタック バッファ オーバーフロー攻撃が防御しようとしているものだからです。 それを理解する前に、スタックが何を意味するのかを理解する必要があります。

最も簡単に言うと、スタックとは、アクティブなプログラムによって使用されているメモリ アドレスを指します。システム プロセスを含む、実行中のすべてのプロセスまたはアプリケーションにはスタックが割り当てられます。データはこのスタックから読み書きされ、メモリを使用する他のプロセスからの分離が維持されます。

しかし、場合によっては問題が発生し、プログラムが境界スタックを超えてしまうことがあります。これはスタック オーバーフロー エラーと呼ばれ、プロセスが意図されていないデータを読み取ろうとするため、あらゆる種類の奇妙な動作を引き起こす可能性があります。

スタック バッファ オーバーフロー攻撃とは何ですか?

これまで、意図しないエラーに関連したスタック オーバーフローについて説明してきました。しかし、この現象は、予期せぬ入力を与えることでプログラムやプロセスを制御するために意図的に悪用される可能性もあります。

このようなメモリ攻撃 (リターン指向プログラミングまたは ROP 攻撃とも呼ばれます) は、命令を読み取るメモリ自体が侵害されるため、プログラムが検出するのはかなり困難です。特に問題のプログラムが、他の低レベル プログラムに依存して自身を検証できないコア システム プロセスの場合はそうです。

このため、スタック バッファ オーバーフロー攻撃は非常に危険な種類のサイバー脅威になります。 1 つは、新しいウイルスの波に付け込まれたものです。

解決策: カーネル モードのハードウェア強制スタック保護

システム プロセス自体を比較するための低レベルのベースラインが欠如しているため、システム プロセスが通常のアプリケーションと同様にスタック バッファ オーバーフロー攻撃に対してどのように脆弱になるかについて説明しました。しかし、基盤となるハードウェア自体にベースラインを確立できたらどうなるでしょうか?.

これはまさにカーネル モードのハードウェア強制スタック保護の機能です。仮想化を使用すると、CPU がコンピュータ上で実行中のアプリケーションやプロセスから分離され、メモリ操作による改ざんから CPU が保護されます。

これは、スタック アドレスが PC の残りの部分に公開されない並列シャドウ スタックにも保持されるためです。カーネル モード プロセス (基本的には低レベルのシステム関数) が情報を読み取るたびに、シャドウ スタックに保存されているコピーでもアドレスが確認されます。不一致がある場合、プロセスは終了します。

PC でハードウェア強制スタック保護を実行するための要件は何ですか?

この強化されたスタック保護は、特定のハードウェア依存関係を持つ低レベルの機能であるため、厳しいハードウェア要件があります。最新の CPU 仮想化機能をサポートするプロセッサのみが、このセキュリティ対策を実装できます。

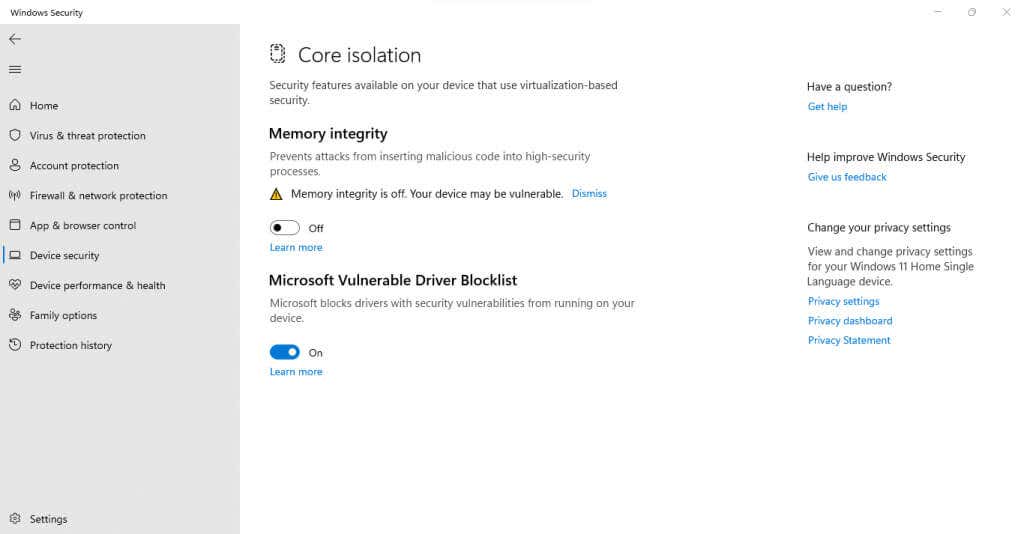

Intel の場合、これは Control-Flow Enforcement Technology (CET) を意味しますが、AMD は単に AMD シャドウ スタックと呼んでいます。プロセッサがこの機能をサポートしている場合でも、それを有効にするには CPU 仮想化とメモリ整合性を有効にする必要があります。

ただし、仮想化関連のセキュリティ機能もコンピュータのパフォーマンスに多少の影響を与える可能性があることに注意してください。これらの機能が通常デフォルトで有効にならない主な理由はこれです。

カーネルモードのハードウェア強制スタック保護がオフになっている場合はどうすればよいですか?

カーネル モードのハードウェア強制スタック保護が PC で無効になる理由は数多くあります。プロセッサーがこの機能をサポートしていないか、手動でのアクティベーションが必要な可能性があります。

しかし、すぐにオプションを見つけて有効にしてみる前に、必要かどうかを少し考えてください。なぜなら、ほとんどのユーザーにとって、コアの分離と関連するセキュリティ機能は不要である可能性があるからです。

通常のウイルスとマルウェアは Microsoft Windows Defender によって効果的に で処理されます。システムに専任ハッカーの標的となる可能性のある機密データが格納されていない限り、PC にスタック保護は実際には必要ありません。

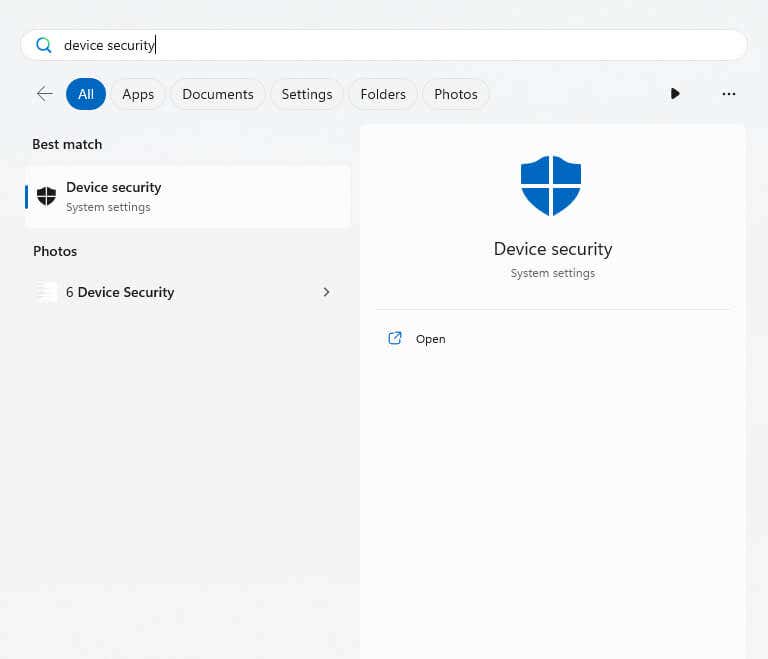

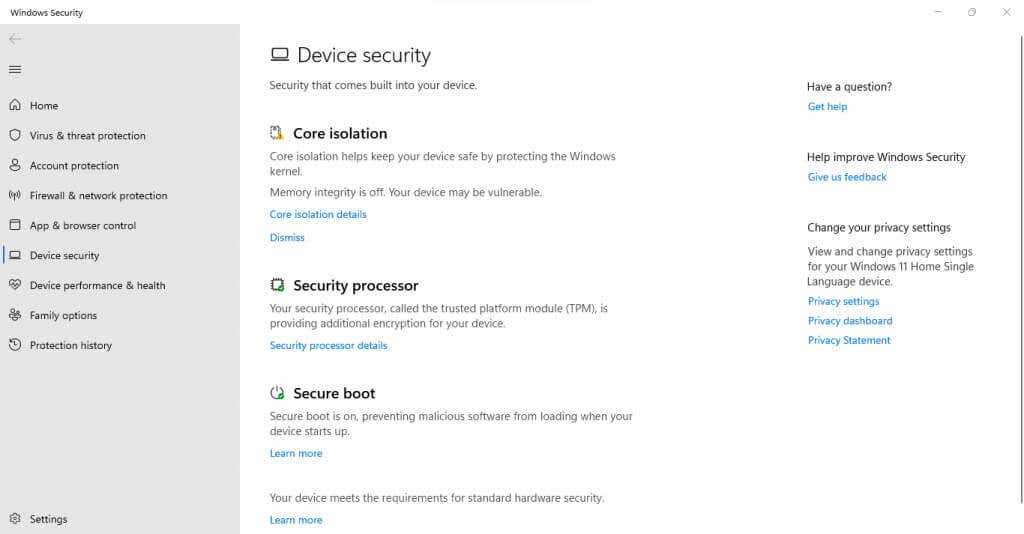

ただし、この機能を有効にしたい場合の方法は次のとおりです。

オプションが表示されていてもグレー表示になっている場合は、BIOS で仮想化を有効にする と メモリの整合性を有効にする も行う必要があります。これを実行すると、カーネルモードのハードウェア強制スタック保護をオンにできます。 PC を再起動すると、変更が有効になります。

互換性のないドライバーによって機能がブロックされる場合があります。その場合は、ドライバーのアップデートを削除できます。ただし、過去数回の更新以降、この問題はあまり一般的ではなくなりました。

カーネル モードのハードウェア強制スタック保護は Windows 11 で価値がありますか?

Windows 11 には、最も熱心なハッキングの試みさえ阻止するように設計された高度なセキュリティ機能が多数搭載されています。 TPM や セキュアブート などの機能のほとんどは、サポートされているシステムではデフォルトで有効になっています。

しかし、カーネルモードのハードウェア強制スタック保護は異なります。これはパフォーマンスにわずかな影響を与える可能性があり、ほとんどのシステムにとって必須ではないため、手動で有効にする必要があります。多少古いチップでもほぼ汎用的な TPM とは異なり、この機能にはより厳しいハードウェア要件があることは言うまでもありません。

デバイスのセキュリティ ウィンドウにこのオプションが表示され、低レベルのウイルス攻撃が心配な場合は、ハードウェアによるスタック保護を有効にして、完璧なセキュリティを確保できます。パフォーマンスへの影響が顕著になった場合は、いつでも再度無効にすることができます。

.